Internacional

Gobierno de EU alerta sobre complejo ataque digital vinculado a origen chino

Internacional

Joven de ascendencia alemana y española comparte su experiencia sobre diferencias culturales

Deportes

Aficionados solicitan presencia continua de Mr. Iguana en programación semanal de WWE

Internacional

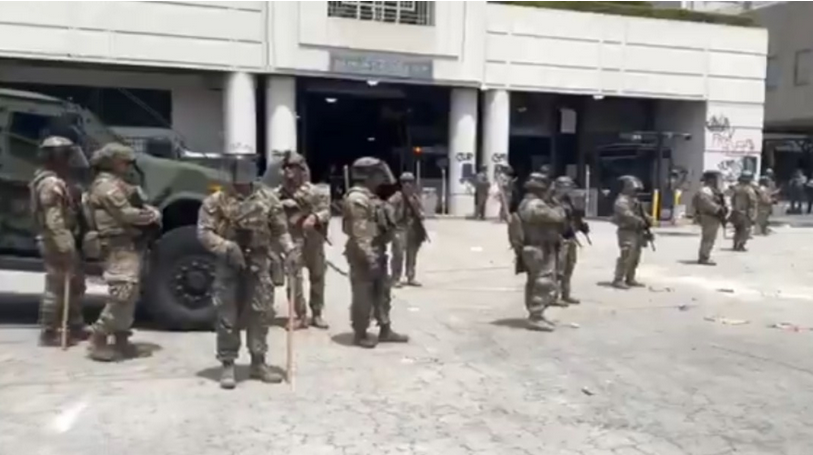

Comienza la llegada de soldados de la Guardia Nacional a Los Ángeles para contener disturbios por operativos migratorios

-

Espectáculoshace 2 semanas

Espectáculoshace 2 semanasMarvel presenta a un héroe con similitudes visuales a Superman en el UCM

-

Saludhace 2 semanas

Saludhace 2 semanasResistencia bacteriana: la crisis sanitaria invisible que pone en peligro la medicina moderna

-

Saludhace 2 semanas

Saludhace 2 semanasExtractos vegetales y su potencial para combatir infecciones virales emergentes

-

Economíahace 2 semanas

Economíahace 2 semanasDeterioro en sistemas del SAT intensifica crisis económica en México

-

Deporteshace 2 semanas

Deporteshace 2 semanasCarlos Vela pone fin a su carrera futbolística a los 36 años y asume rol de embajador del LAFC

-

Saludhace 2 semanas

Saludhace 2 semanasMecanismos cerebrales detrás de la desconfianza inmediata hacia desconocidos, según experto en comunicación no verbal

-

Espectáculoshace 2 semanas

Espectáculoshace 2 semanasBárbara de Regil denuncia acoso de Memo del Bosque; abogado de Vica Andrade advierte acciones legales

-

Economíahace 1 semana

Economíahace 1 semanaHorno multifuncional MasterChef en promoción del Hot Sale 2025 con 52% de descuento